jueves, 18 de noviembre de 2021

MIS EJEMPLOS PROPUESTOS BD BRIGADAS

Mis ejemplos propuestos y la captura de la función ejecutada

--Vista para mostrar el nombre y uso de un medicamento

create view NombreUsoMedicamento

as

select nom_med,forma_uso from medicamento

go

select * from NombreUsoMedicamento

--trigger para no efectuar borrado en tabla Medicamentos

create trigger Tr_Medicamento_NDELETE

on MEDICAMENTO for delete

as begin

print 'Usuario restringido para borrar registro. Por favor contacte a su Administrador'

rollback transaction

end

--Procedimiento para crear un medicamento si no existe un registro o actualizarlo en caso de que exista

create proc ActualizaMedicamento

@codMed int,

@nomMed varchar(50),

@formaUso varchar(50),

@cantidad int,

@valor int

as

--Crea nuevo Medicamento

if not exists (select cod_med from medicamento where cod_med=@codMed )

insert into medicamento(cod_med,nom_med,forma_uso,cantidad,valor)

values (@codMed,@nomMed,@formaUso,@cantidad,@valor)

--Actualiza el empleado

else update medicamento set cod_med=@codMed,nom_med=@nomMed,

forma_uso=@formaUso,

cantidad=@cantidad,valor=@valor

where cod_med=@codMed

--Función que retorna el valor total de las existencias de una referencia de medicamentos

create function costoTotalMedicamentos

(@codmed int)

returns int

as

begin

declare @costoTotalMed int

select @costoTotalMed = (cantidad*valor)

from medicamento where cod_med=@codmed

return @costoTotalMed

end

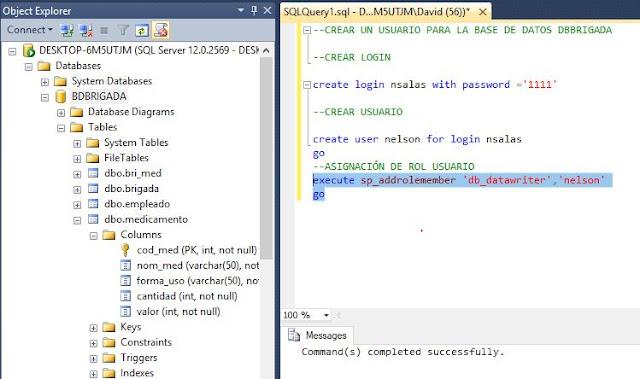

--CREAR UN USUARIO PARA LA BASE DE DATOS DBBRIGADA

--CREAR LOGIN

create login nsalas with password ='1111'

--CREAR USUARIO

create user nelson for login nsalas

go

--ASIGNACIÓN DE ROL USUARIO

execute sp_addrolemember 'db_datawriter','nelson'

go

Mi Responsabilidad en el manejo de la información de las bases de datos

Como profesional en el área de informática que ha diseñado bases de datos avanzadas tales como BDOO y BDD, responda la siguiente pregunta:

Se debe proteger la Base de Datos contra accesos no autorizados. Se llama también privacidad. INCLUYE ASPECTOS DE:

- Aspectos legales, sociales y éticos

- Políticas de la empresa, niveles de información pública y privada

- Controles de tipo físico, acceso a las instalaciones

- Identificación de usuarios: voz, retina del ojo, etc.

- Controles de sistema operativo.

Ejecución ejemplos BD Brigadas

Ejecución ejemplos BDD

En Cali se mantendrá el salario y la bonificación por horas extras de los empleados para el cálculo de la nómina; además allí se mantendrá la cantidad y el valor de cada medicamento para control de las existencias de todos los medicamentos.

martes, 16 de noviembre de 2021

Análisis BDOO y BDD

Análisis de Bases de datos Orientada a Objeto y Bases de datos Distribuidas.

En el momento en el cual nos encontramos ante una necesidad empresarial que esté relacionada con datos complejos de alto rendimiento tenemos que considerar la opción de sacar partido a las bases de datos orientadas a objetos. Estas son una posibilidad más que recomendable en el caso de que contemos con un total de tres elementos determinados: alto rendimiento, necesidad de negocio y datos complejos. Recomendaría una base de datos distribuida cuando la misma base de datos con necesidades diferentes pero características en comun sean necesarias para el negocio en cuestión.

viernes, 12 de noviembre de 2021

Mi Responsabilidad como Analista Forense

Mi Responsabilidad como Analista Forense

La profesión de perito

informático es una ciencia multidisciplinar, que abarca desde derecho legal, la

ciencia criminalística, seguridad informática, ingeniería informática y

análisis forense digital, entre otras, hasta conceptos, más allá de los puros técnico

– científicos, que permitan observar el entorno a investigar –ciberespacio-

como una estructura de relaciones virtuales en la actual ciber sociedad. Para

ser perito informático, hay que cumplir una serie de requisitos que establece

el actual reglamento legislativo, y nada sencillas de cumplir. Esto es así

porque por las decisiones de un perito informático son muy importantes y pueden

afectar directamente a la vida de los ciudadanos.

Si bien es cierto que un

analista forense no tiene que ver con el manejo de evidencias sobre un delito

humano, debe ser muy cuidadoso en el manejo del objeto sobre el cual está su

trabajo: los elementos informáticos que sirven como evidencia ante un crimen de

este tipo. De la calidad de su trabajo depende la inocencia o la culpa de

muchas personas involucradas en un crimen.

De igual manera la

responsabilidad de un analista forense pone en juego su parte ética y

profesional, pues en sus manos tendrá información de carácter confidencial

(datos, imágenes, audios), por lo cual debe manejar un alto grado de

discreción en el conocimiento y divulgación de información que no atañe al

caso que se está tocando, pero que puede ser útil en otros ámbitos y para otras

personas que les pueda interesar. Si pusiéramos el caso de un crimen informático

en un Hospital, el forense tendría acceso a datos personales y confidenciales

de pacientes mientras escudriña sobre las pistas que busca. Es acá donde entra

a jugar su profesionalismo como forense y como confidente de datos que no

vienen al caso pero que son importantes para muchas personas cercanas: amigos,

conocidos, compañeros, jueces.

- Ser objetivo y ajeno completamente al proceso en el cual se le

requiere o se presenta su participación.

- Ser una persona imparcial y sin intereses particulares.

- Poseer los conocimientos, la experiencia y la formación

teórico-práctica como experto en la materia.

- Rechazar cualquier proceso que le sea imputado por coacción y no

pueda ejercer de manera voluntaria.

- Aceptar el cargo que le es asignado, colaborar con los asesores

jurídicos y el resto de los peritos o consultores técnicos y declarar ante

el juez en el caso de que este lo requiera.

- Fundamentar sus conclusiones técnicas, expresando claramente los

elementos analizados y las técnicas utilizadas para llegar a las mismas.

- Respetar el código de ética que le impone su profesión.